Hoy por la tarde nos han visitado en el Máster de Ingeniería Informática la empresa Heuristic Solutions SL fundada hace un par de años por 2 telecos y un informático. Han compartido con nosotros sus experiencias sobre Sistemas de Información e Infraestructuras en la Escuela Politécnica en la asignatura de SISTEMAS DE INFORMACIÓN Alfredo Vizcaino (teleco) y Jaime Traver (informático). Venía para 1h y se han quedado 4h (de 17:30h a 21:30h). También van a estar en la Feria Tecnológica con motivo de las fiestas de la Escuela Politécnica, que se va a celebrar el lunes 6 de mayo.

Presentación de la Empresa Heuristic … ————————————————– —-

(Parte de Alfredo desde el sector telemático) —-

Nos habló del ámbito telemático de la empresa. – Primeramente se presentó cada estudiante y contaron su experiencia profesional.

A continuación se fueron tratando distintos aspectos:

RED

– ¿Cuál es el equipo más seguro? El que está apagado.

– ¿Qué dispositivos tiene una empresa?

—–> Métodos para presentar diapositivas: presentaciones 10-20-30 de Guy Kawasaki, la definición correcta es 10 diapositivas, 20 minutos y 30 puntos de tamaño de letra.

– Estructura de una red básica

– Falta el elemento más importante, los usuarios, todo va enfocado hacia ellos, por tanto la nueva visión no es estructurar la red en la visión tradicional, sino en la actual, por grupos de usuarios.

SEGURIDAD

– Firewall: Seguridad perimetral (definir varios segmentos de red aislados de los usuarios de la red para poder utilizar políticas más avanzadas de control, un ejemplo puede ser la llamada DMZ, zona de desmilitarización).

Las UTM inspeccionan los paquetes y protocolos, así dificultan el poder saltarnos los portales cautivos a través de DNS o impedir ataques por denegación de servicio (DoS). Al final lo importante son los servicios y los usuarios, no la IP que corresponda a cada uno. Esta herramienta es como un cuchillo, según para lo que lo utilices es muy bueno o muy malo.

REDES CABLEADAS

Enrutamiento, priorización del tráfico, capacidad de puertos y enlaces, redes troncales, gestión de la capacidad.

Switch el precio depende de cuánto pueda gestionar X puertos a la vez a la máxima velocidad posible (de ahí que diferentes switches con el mismo número de puertos pueda variar mucho de precio).

REDES CABLEADAS (prestar especial atención a:)

– MOVILIDAD DE USUARIOS (fijado en un mismo puesto siempre o te conectas mediante varios según tu disponibiblidad, ejemplo de Pablo en su despacho y en el aula y necesite obtenemos sus recursos propios)

– TODOS LOS USUARIOS NO TIENEN ACCESO A LOS MISMOS RECURSOS EN LA RED.

REDES INALÁMBRICAS – (recomendación blog REVOLUTIONWIFI -> http://revolutionwifi.blogspot.com.es/ , está en inglés)

¿Creemos que la WIFI es una red segura? Alfredo cree que sí (con determinadas configuraciones).

Hay 3 niveles de fabricantes: 1-dispositivos domésticos como los routers que suministran los ISP 2-alphanet, ubiquiti 3-aerohive, cisco, enterasys, aruba networks…

Calidad de servicio en WIFI es complicado de implementar. Son más inseguras que las redes cableadas por definición.

Hay 3 niveles de fabricantes: 1-redes de telefónica 2-alphanet 3-cisco

Calidad de servicio en WIFI es complicado. Son más inseguras que las redes cableadas.

CONCEPTO BYOD (Bring your own device)

Nos proporciona un acceso seguro a dispositivos de los propios usuarios, que además de su ámbito personal, lo utilizan en el profesional, también aplican políticas de seguridad adaptadas y acceso a recursos seguros.

CONCLUSIONES

– Unificación de la gestión en redes inalámbricas y cableadas.

– Gestionarse y tratarse como un todo.

– Acceder a recursos seguros desde cualquier parte de la red.

—- (Parte de Jaime desde el sector informático) —-

Nos habló del punto de vista de su empresa.

Son una empresa TIC que cumplen con gestión de consultoría, servicios gestionados y soluciones.

Explicación de la virtualización de los servidores en la pizarra:

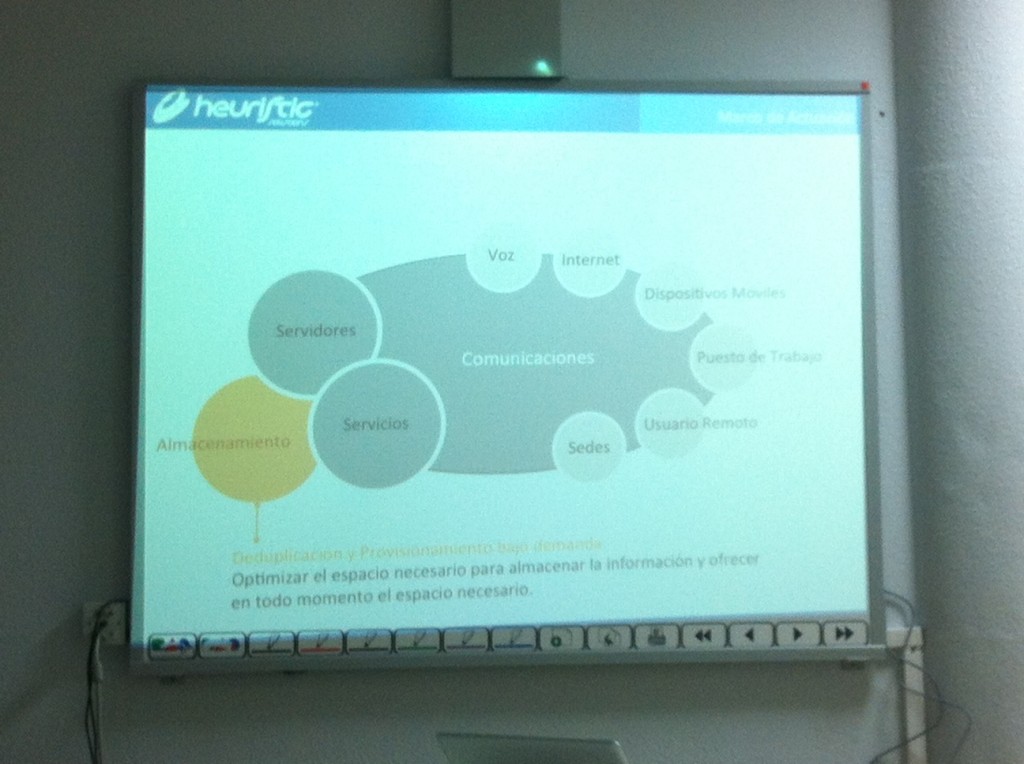

Se exponen las partes de almacenamiento (funciones como deduplicación de datos y provisionamiento bajo demanda y redundancia), servidores, servicios y comunicaciones de mensajería integradas (voz e Internet, VoIP); dispositivos móviles, puesto de trabajo y usuarios remotos. También Virtualización y consolidación de servidores y así como Virtualización del puesto de Usuario (VDI).

.

Un punto importante es la prevención de fuga de datos de la empresa hacia el exterior para posible manejo posterior sin tener permiso.

Control de acceso a la red, saber cuando una persona se conecta, meterle en un segmento de red u otro y con los permisos de acceso adecuados.

Trabajan con un gran número de empresas en el ámbito de aplicaciones, sistemas, almacenamiento, comunicaciones, puestos de trabajo y seguridad.

Aquí podemos ver a Jaime en su presentación: